Proteger os equipamentos de rede é a chave para oferecer suporte à infraestrutura de IoT

Conheça os 6 principais motivos de como proteger os seus equipamentos de rede pode ser essencial para se adaptar a Internet das Coisas.

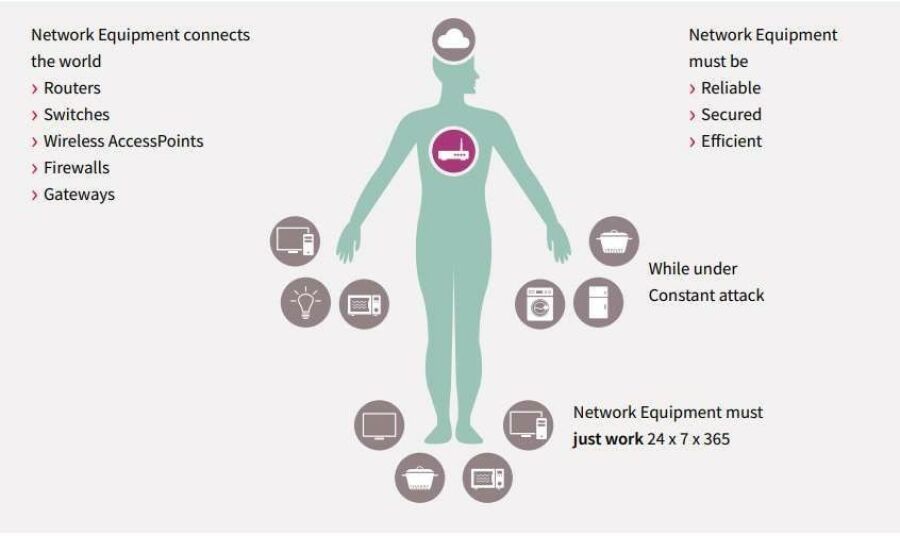

1) Por que proteger equipamentos de rede é fundamental para oferecer suporte à infraestrutura de IoT

À medida que as casas se tornam inteligentes, os carros se tornam conectados e as fábricas desenvolvem cada vez mais automação, a necessidade de segurança, proteção e confiabilidade se tornam primordiais. As operadoras móveis estão no centro disso, como o link para o mundo exterior. E como podem agir como protetores, protegendo usuários de ameaças?

A segurança é a preocupação número 1 para os clientes de IoT. Essas preocupações são bem fundamentadas pois os ataques de IoT, como o malware Mirai que atacou roteadores e outros equipamentos de IoT, tornam-se comuns nos últimos anos.

Uma boa segurança na infraestrutura poderia não só ajudar a evitar outro Mirai, mas também reduzir responsabilidades por danos posteriores. Se a rede de uma operadora for usada como uma oportunidade para novos ataques, aqueles que forem atacados podem processar a operadora por negligência na falta de segurança de sua infraestrutura.

2) Quem são os invasores

Para saber como defender o IoT, precisamos entender os invasores e suas motivações. Existem geralmente três dessas motivações. Uma é por “diversão”, que é facilmente corrigida e defendida.

A segunda motivação é criminosa, aqueles que estão nisso pelo dinheiro. Os Cibercriminosos geralmente se localizam em países que não possuem tratados de extradição com o Ocidente.

A Terceira motivação é política ou relacionada ao Estado. Algumas vezes, os invasores são do próprio Estado, ou afiliados.

3) O Desafio de proteger o equipamento de rede

Os maiores desafios enfrentados pelas operadoras móveis e empresas de telecomunicação são técnicos. A maioria dos equipamentos de rede nunca foram projetados para operar em um ambiente tão hostil como o que vemos hoje. Os invasores estão constantemente aumentando seu nível de capacidade, e os defensores devem fazer o mesmo.

O número de dispositivos conectados está crescendo continuamente de maneira exponencial. Se alguns desses dispositivos forem invadidos, eles podem sobrecarregar a rede com tráfego. Com o recente surto de Mirai, a quantidade de tráfego era superior a 600 megabits por segundo. E o Mirai não invadiu apenas roteadores, mas também câmeras conectadas à TI.

Uma invasão pode se espalhar através dos roteadores e gerar problemas aos consumidores, devido a possibilidade de monitoramento das chamadas e tráfegos.

4) Combatendo o problema

Como a operadora de rede combate o problema de malware e ataques?

Há três opções: Proteger o dispositivo, a rede e o servidor.

Às vezes proteger o dispositivo não é prático. Isso piora em redes industriais onde não é inédito ter equipamentos de 20 ou 30 anos rodando Windows XP ou Windows NT, ou talvez apenas DOS ou um sistema operacional próprio. Em casa, um usuário pode até mesmo não perceber qual equipamento está na rede, muito menos saber como manter os dispositivos protegidos.

Isso significa que as outras duas abordagens precisam ser consideradas. Para proteger a rede, um gateway de segurança pode ser colocado em prática. Se um dispositivo IoT for invadido, a invasão não se espalhará para outros dispositivos se houver um gateway de segurança impedindo.

A terceira opção é proteger a nuvem ou o servidor. Tecnologias como inteligência artificial e big data podem ser usadas para observar padrões de comportamentos. Com esses padrões identificados, ações podem ser tomadas, como fechar certos “portos” onde há tráfego malicioso ou bloquear um endpoint específico que parece estar infectando os outros. A segurança da nuvem pode ser usada para aumentar a segurança do dispositivo e da rede, diagnosticando problemas nesses níveis e fornecendo correções.

Enquanto essas três camadas de segurança estão em vigor – no dispositivo, na rede e no servidor – por que a segurança de hardware é necessária em cada uma dessas camadas? Se não temos hardware, contamos apenas com o software para fazer o trabalho. Infelizmente, o software tem bugs, e alguns desses bugs são vulnerabilidades. Segundo anos de pesquisas realizadas por pesquisadores como Capers Jones, o software comercial tem cerca de cinco bugs por ponto de função ou cerca de mil linhas de código. Mesmo na indústria aeroespacial, ainda há cerca de um ou dois bugs por ponto de função. As chances de você chegar a zero em um dispositivo IoT são muito pequenas, mesmo com testes mais intensivos.

Mas há um nível mais alto de segurança de hardware: a avaliada de forma independente e verificada para fornecer a melhor segurança disponível, que tem sido capaz de resistir a ataques por anos, e em alguns casos décadas.

Esta é a segurança que é usada em smart cards, senhas e outros locais onde a segurança é mais importante. Isso pode proteger as coisas mais importantes, como chaves criptográficas e protocolos (incluindo o de comunicação). A segurança de hardware fornece a base para proteger os dispositivos de serem “copiados” por invasores, injetar mensagens maliciosas no fluxo de comunicação ou até mesmo comprometer dispositivos de segurança como roteador, switch ou gateway de segurança.

5) A Rede é a chave para uma maior segurança

A segurança de rede pode bloquear a maioria dos ataques, mas precisa de uma base sólida em firewalls, switches e roteadores, muitos dos quais têm um papel crítico a desempenhar na segurança.

Ter segurança no chip é importante em casos de uso como identidade do dispositivo e também em áreas mais sofisticadas, como o provisionamento zero touch ou gerenciamento remoto da integridade de software.

O primeiro caso de uso é a identidade do dispositivo, ou seja, ter a certeza de que está comunicando com o dispositivo certo. Isso é essencial quando falamos sobre a segurança de equipamentos de rede.

O segundo caso de uso é a comunicação segura, a capacidade de se comunicar com o equipamento de rede sem ter que se preocupar se alguém está indo para uma sessão hijack ou ser capaz de ler os dados enviados.

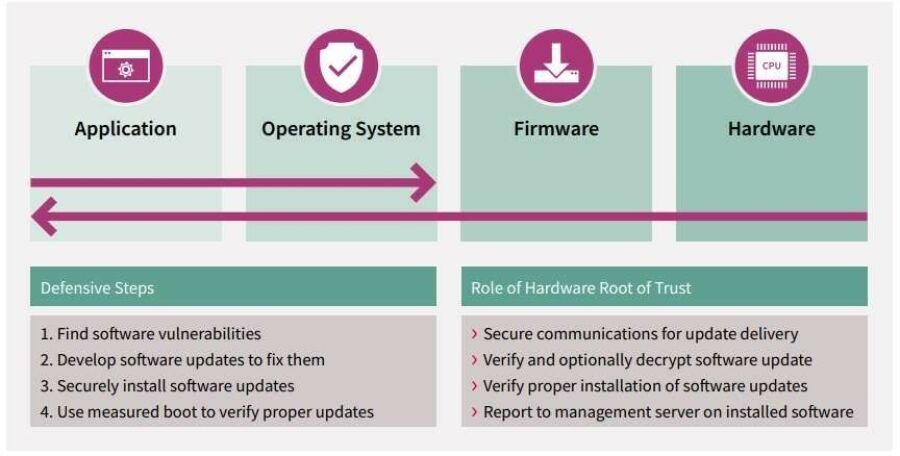

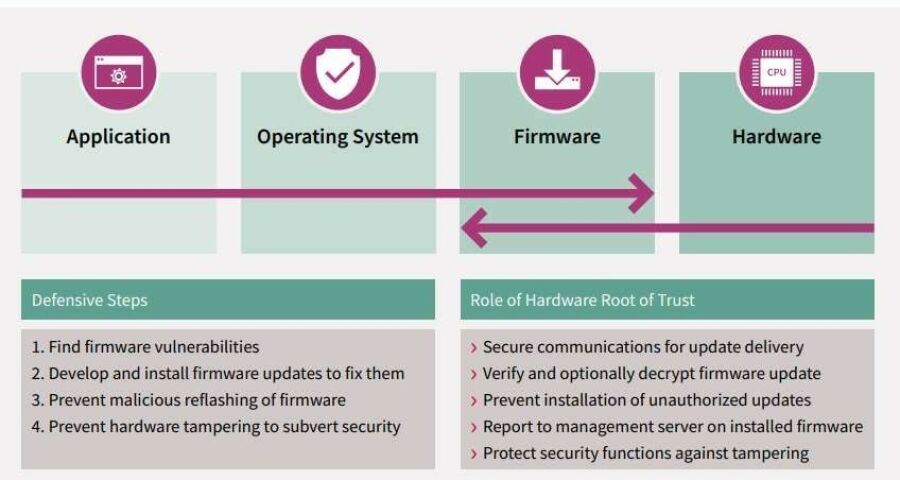

O último caso de uso são atualizações seguras de software e firmware. Essas atualizações devem ser enviadas para o equipamento e instaladas de maneira segura, caso contrário o invasor pode enviar suas próprias “atualizações” deixando o equipamento vulnerável. Portanto é necessário haver um mecanismo de atualizações de software e firmware para equipamentos de rede e dispositivos IoT, algo que a segurança on- chip pode oferecer.

6) Conclusão

Com a segurança correta, os dispositivos móveis e as operadoras de telecomunicações podem ajudar os clientes a proteger os dispositivos IoT contra ameaças atuais. Isso significa que eles podem oferecer serviços de valor agregado aos clientes, como um gateway para clientes residenciais e empresariais.

Ter um alto nível de segurança na rede pode ajudar a construir confiança em sua empresa. E a confiança sempre leva a um relacionamento contínuo e frutífero entre uma organização e seus clientes.

===================================================

Este artigo foi disponibilizado pela Infineon Technologies

Ao usar as soluções de segurança IoT da Infineon, você também se beneficia de:

- Vantagem competitiva graças à segurança de primeira linha.

- Tempo de colocação no mercado reduzido com soluções facilmente integradas e excelente suporte

- Solução de segurança adaptada às necessidades de aplicativos de IoT

Recorra à Infineon para ter a certeza de que seu projeto terá o nível certo de segurança – com o mínimo de esforço de sua parte.

Matérias relacionadas

IA na Prática: Como a Advantech Está Redesenhando as Cidades Inteligentes

Cidades em Transformações: Edge AI e Conectividade na nova arquitetura urbana

Em 18/09/2025 às 12h47 - Atualizado em 18/09/2025 às 13h56

Registros da CIOT25 Conferência Internet of Things Extrema/MG

Agradecimento a todos os participantes. Foi um dia incrível, cheio de trocas e novas possibilidades.

Em 05/09/2025 às 08h52 - Atualizado em 05/09/2025 às 09h35

IIoT na Manufatura: De Desafios às Soluções Escaláveis

Gestão Eficiente de dados é a chave para inovação, eficiência e competitividade na transformação da Manufatura.

Em 06/02/2025 às 14h28 - Atualizado em 06/02/2025 às 14h51

Rastreabilidade a Serviço da Segurança do Paciente e da Eficiência Hospitalar

Instrumentos Cirúrgicos Conectados: Como a IoT e os Padrões GS1 Estão Redefinindo a Saúde

Em 13/12/2024 às 17h12 - Atualizado em 13/12/2024 às 17h34

Como a IoT e o CIM Estão Revolucionando Áreas Vulneráveis nas Cidades

Descubra como a Internet das Coisas (IoT) e o City Information Modeling (CIM) estão criando cidades mais seguras e sustentáveis ao transformar dados em tempo real em ações preventivas, reduzindo riscos e melhorando a qualidade de vida em comunidades urban

Em 14/11/2024 às 15h51 - Atualizado em 14/11/2024 às 16h04

Guia Salarial 2025: Análise Comparativa dos Estudos Michael Page e Robert Half

Com a publicação dos Guias Salariais 2025 pelas consultorias Michael Page e Robert Half, profissionais e empresas recebem uma visão abrangente das tendências salariais e das competências mais valorizadas no Brasil.

Em 06/11/2024 às 09h04 - Atualizado em 06/11/2024 às 09h06

9º Congresso LABCIoT do FBIoT: Inovação e Aplicações Práticas da IoT

Descubra os destaques do 9º Congresso LABCIoT do FBIoT, um evento chave para profissionais de IoT que buscam inovação e aplicações práticas. Saiba mais sobre as discussões e soluções apresentadas!

Em 04/11/2024 às 16h14 - Atualizado em 04/11/2024 às 16h44

Showroom IoT Lorawan no Porto Digital de Recife

Parlacom: Convidando Empresas para Participar das Inovações das Cidades Inteligentes com a Rede LoRaWAN

Em 03/10/2024 às 17h56 - Atualizado em 03/10/2024 às 19h19

Escalando Projetos Inovadores em IoT: Caminhos e Melhores Práticas

Escalar projetos de IoT é desafiador, mas com as práticas certas, o sucesso é possível. Marcelo Rodrigues, Head de Manufacturing da Leucotron, compartilha dicas para empresas lançarem seus produtos com eficiência.

Em 18/09/2024 às 08h30 - Atualizado em 18/09/2024 às 09h00

Guia da Transição de Tecnologia 2G/4G no Brasil

Analise Brasil por tecnologia 2G e 4G com a cobertura por município

Em 28/03/2024 às 12h43

IA na Prática: Como a Advantech Está Redesenhando as Cidades Inteligentes

Cidades em Transformações: Edge AI e Conectividade na nova arquitetura urbana

Em 18/09/2025 às 12h47 - Atualizado em 18/09/2025 às 13h56

Registros da CIOT25 Conferência Internet of Things Extrema/MG

Agradecimento a todos os participantes. Foi um dia incrível, cheio de trocas e novas possibilidades.

Em 05/09/2025 às 08h52 - Atualizado em 05/09/2025 às 09h35

IIoT na Manufatura: De Desafios às Soluções Escaláveis

Gestão Eficiente de dados é a chave para inovação, eficiência e competitividade na transformação da Manufatura.

Em 06/02/2025 às 14h28 - Atualizado em 06/02/2025 às 14h51

Rastreabilidade a Serviço da Segurança do Paciente e da Eficiência Hospitalar

Instrumentos Cirúrgicos Conectados: Como a IoT e os Padrões GS1 Estão Redefinindo a Saúde

Em 13/12/2024 às 17h12 - Atualizado em 13/12/2024 às 17h34

Como a IoT e o CIM Estão Revolucionando Áreas Vulneráveis nas Cidades

Descubra como a Internet das Coisas (IoT) e o City Information Modeling (CIM) estão criando cidades mais seguras e sustentáveis ao transformar dados em tempo real em ações preventivas, reduzindo riscos e melhorando a qualidade de vida em comunidades urban

Em 14/11/2024 às 15h51 - Atualizado em 14/11/2024 às 16h04

Guia Salarial 2025: Análise Comparativa dos Estudos Michael Page e Robert Half

Com a publicação dos Guias Salariais 2025 pelas consultorias Michael Page e Robert Half, profissionais e empresas recebem uma visão abrangente das tendências salariais e das competências mais valorizadas no Brasil.

Em 06/11/2024 às 09h04 - Atualizado em 06/11/2024 às 09h06

9º Congresso LABCIoT do FBIoT: Inovação e Aplicações Práticas da IoT

Descubra os destaques do 9º Congresso LABCIoT do FBIoT, um evento chave para profissionais de IoT que buscam inovação e aplicações práticas. Saiba mais sobre as discussões e soluções apresentadas!

Em 04/11/2024 às 16h14 - Atualizado em 04/11/2024 às 16h44

Showroom IoT Lorawan no Porto Digital de Recife

Parlacom: Convidando Empresas para Participar das Inovações das Cidades Inteligentes com a Rede LoRaWAN

Em 03/10/2024 às 17h56 - Atualizado em 03/10/2024 às 19h19

Escalando Projetos Inovadores em IoT: Caminhos e Melhores Práticas

Escalar projetos de IoT é desafiador, mas com as práticas certas, o sucesso é possível. Marcelo Rodrigues, Head de Manufacturing da Leucotron, compartilha dicas para empresas lançarem seus produtos com eficiência.

Em 18/09/2024 às 08h30 - Atualizado em 18/09/2024 às 09h00

Guia da Transição de Tecnologia 2G/4G no Brasil

Analise Brasil por tecnologia 2G e 4G com a cobertura por município

Em 28/03/2024 às 12h43